2019 年9 月25 日,海青实验室捕获到伪装成DHL 包裹信息的钓鱼邮件。经分析,该钓鱼邮件内嵌 Sodinokibi 家族勒索病毒的下载地址。该病毒伪装成名为”DHL 海关报关单.doc.exe”的 word 文档诱使用户点开。当用户不慎点开后,程序随即对主机文件进行加密, 并删除磁盘卷影,防止恢复。

早在 2019 年 5 月 9 日,安全狗海青实验室曾对该病毒变种作出预警(预警链接)。早期截获的病毒以Oracle WebLogic Server 的反序列化漏洞、远程桌面爆破为主要传播手段。而我们在 9 月 25 日截获的邮件中,发现该邮件内容以简体中文形式发出,疑似为针对中国大陆的定向钓鱼邮件攻击。

病毒信息:

病毒名称:Sodinokibi

病毒性质:勒索软件

传播方式:Oracle WebLogic Server 中的反序列化漏洞、远程桌面爆破、钓鱼邮件危害等级:高危

IOCs:

MD5:9c1d9c5af355d1829f733d05f79bf43c Domain:

http://aplebzu47wgazapdqks6vrcv6zcnjppkbxbr6wketf56nf6aq2nmyoyd.onion http://decryptor.top

病毒描述:

此次的 Sodinokibi 勒索病毒以钓鱼邮件的形式像目标用户邮递。当用户不慎执行后,程序会生成文件加密后缀名+readme.txt 的勒索信息,勒索信息包括个人的 ID 序列号,以及恶意软件作者的联系方式。

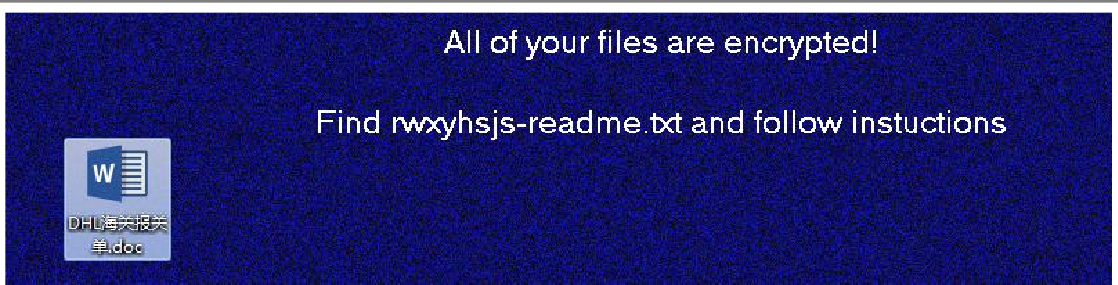

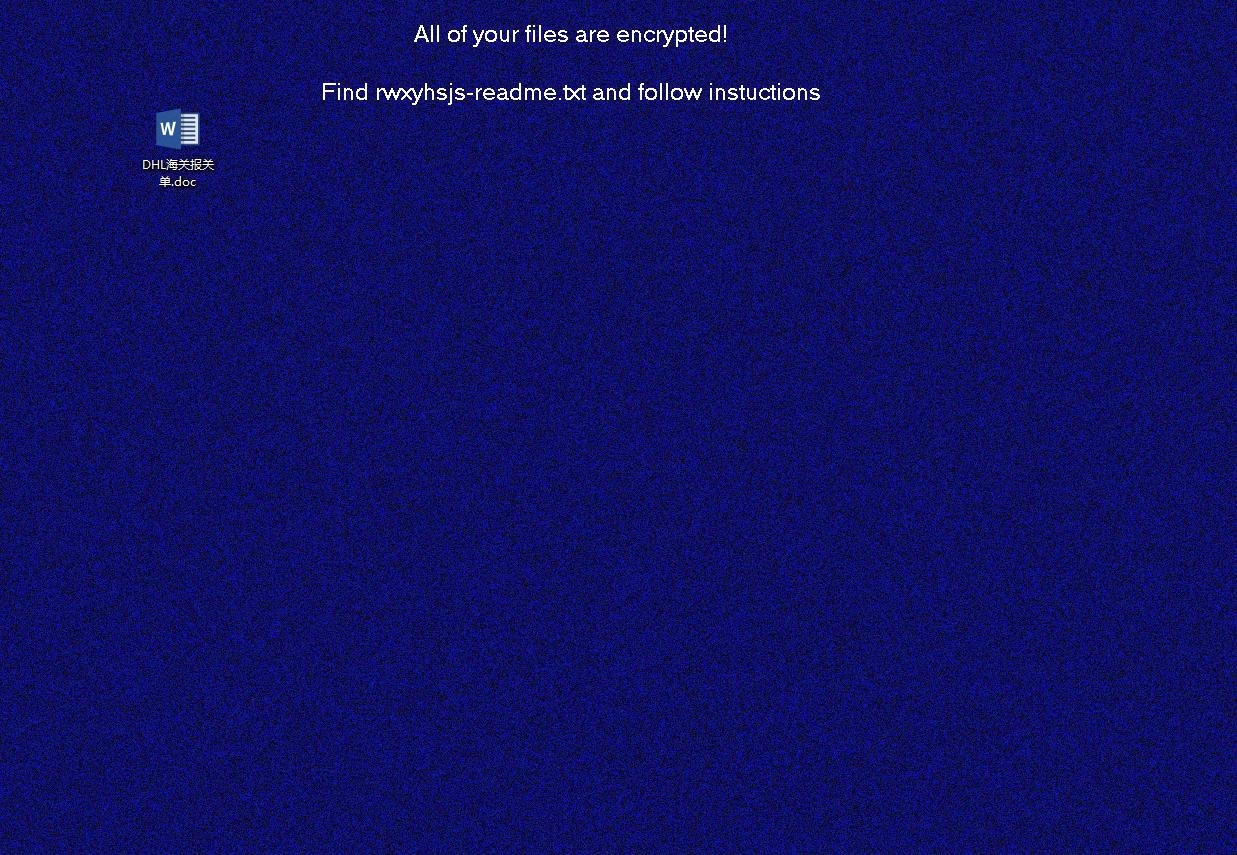

以下为程序执行后的截图:

勒索信:

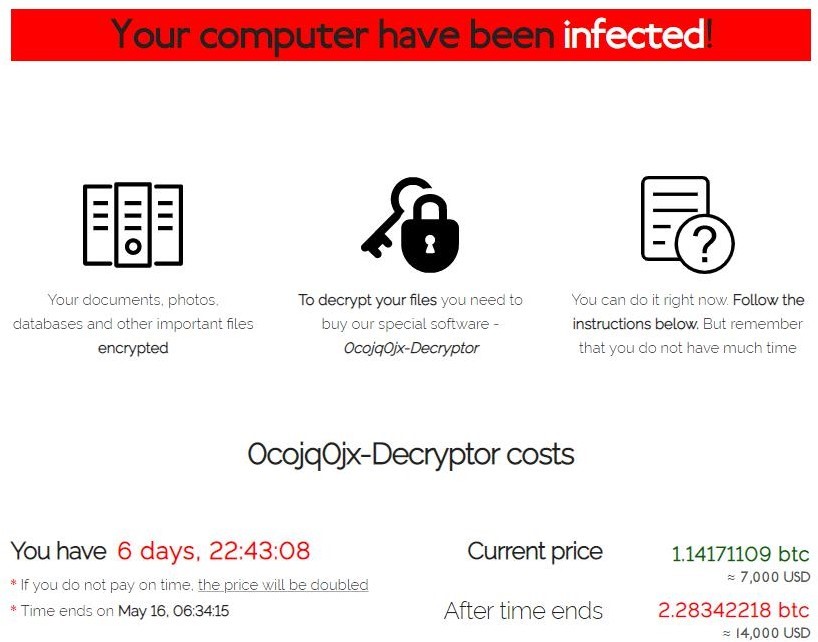

勒索软件作者网站,当输入勒索软件生成的 key 和 Extension name,该网站声称可以免费解密 3 个小文件。

访问文本显示的恶意软件作者的联系方式,输入感染ID 序列号和文件后缀名会跳转到如下网页。勒索了约7000 美金的赎金,而该赎金将会在 7 天后翻倍。

病毒防范:

切记不要轻信不明邮件,不要点击不明链接和下载不明程序。

Weblogic、Apache Struts2 等服务器组件及时安装安全补丁,更新到最新版本。

远程桌面避免使用弱密码,建议使用“大写字母+小写字母+数字+符号”8 位以上密码。

高危的系统级补丁应及时修复,例如永恒之蓝、CVE-2019-0708等高危系统漏洞

对重要的数据文件定期进行非本地备份。